DNS 클라이언트 보안 | Infoblox DNS Firewall

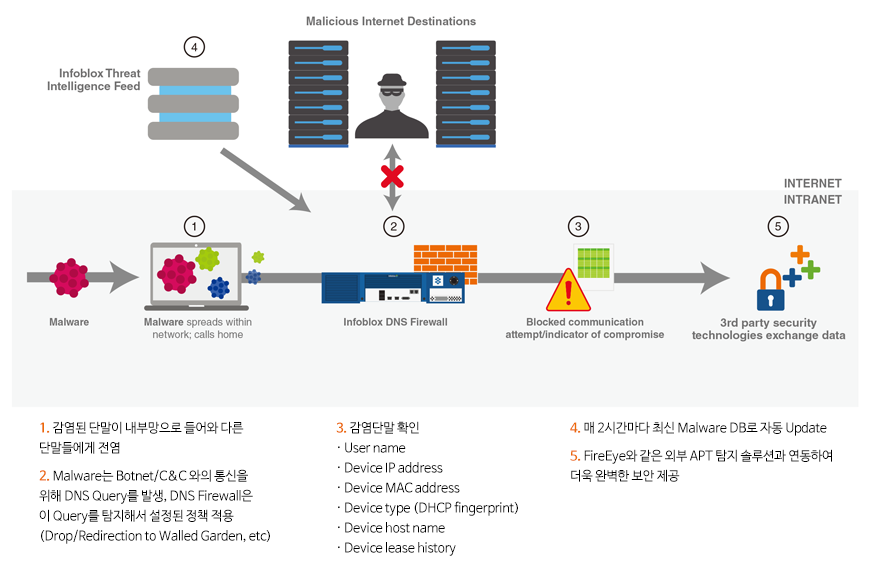

인포블록스 DNS Firewall은 클라이언트의 감염을 사전에 예방하고 감염된 클라이언트가 봇넷 마스터 컨트롤러와 통신하지 못하도록 차단하여 DNS 기반 맬웨어로부터 네트워크를 보호하는 DNS 방화벽입니다.

이런 기업과 기관에게 필요합니다.

- 제조사

- 통신사

- 금융/증권사

- 대학/공공기관

◆ DNS Firewall 주요기능 및 특장점

-

수백만 개의 DNS 로그 기록 분석을 통해 DNS 공격에 대한 방어

알려진 악성 도메인으로의 Malware 방지

악성 도메인 정보 자동 업데이트

DNS Exfiltration 방어

-

Standard에서 제공하는 Feed 종류(DNS FW Zones): Base, Malware, Ransomware, Bogon 목록 제공

-

Advanced에서 제공하는 Feed 종류(DNS FW Zones): Standard에서 제공하는 Feed + Malware IP’s, Bots IP, Exploit Kit IP, TOR Exit Node IP’s + 스팸 URI 실시간 블록리스트(SURBL) SURBL Multi, SURBL Fresh 추가 제공

-

비즈니스 상의 피해(법률적 피해 포함) 최소화: 기업, 파트너 및 고객에 대한 고도의 보호 성능 제공

-

맬웨어 방어 및 해결에 소요되는 리소스 최소화: 위협 요소가 공격을 시작하기 전에 그 진로를 차단하고, 사용자 개인 소유의 스마트폰과 태블릿 장치를 비롯한 모든 감염된 클라이언트 식별 및 치료되도록 보장

-

고객의 IT 시스템 및 프로세스에 맬웨어 방어선 구축: 설치 후에는 어떠한 수작업 없이도 네트워크 24×7 보호. 로그와 리포팅 기능은 IT 작업 부담을 가중시키지 않을 정도의 전체 감사 추적 데이터와 감염된 클라이언트 목록 제공

◆ ADP로 보호할 수 있는 공격유형

-

DNS 반사 / DrDos 공격 : 외부 DNS 서버(공개 리졸버) 를 사용하여 DOS 또는 DDOS 공격을 전파

-

DNS 증폭 : 증폭된 응답을 생성하도록 특별 제작된 쿼리를 사용하여 피해자의 서버에 트래픽 과부하를 유도

-

TCP/UDP/ICMP 플러딩 : 대량의 트래픽 과부하로 네트워크 또는 서비스의 작동을 중지시키는 계층 3의 서비스 거부 공격

-

DNS 기반 공격 : DNS소프트웨어의 취약점을 악용하는 공격

-

DNS 캐시 포이즈닝 : 허위 주소로 DNS 캐시 데이터를 위조

-

정찰 : 해커가 대규모 DDoS 또는 기타 공격 유형을 실행하기 전 네트워크 환경에 대한 정보를 수집하려는 시도

-

DNS 터널링 : 데이터 유출을 위해 DNS를 통한 또 다른 프로토콜 터널링

-

DNS 하이재킹 : 로그 DNS 서버나 도메인으로 DNS Record 설정을 변경

-

NXDomain attack : DNS 서버에 존재하지 않는 도메인 쿼리로 플러딩 공격. DNS 서버에서 NXDomain 응답을 발생

-

Phantom Domain attack : DNS 서버에 존재하지 않는 도메인 쿼리로 플러딩 공격. 서버가 상위 DNS로부터 응답을 기다리면서 리소스를 소모

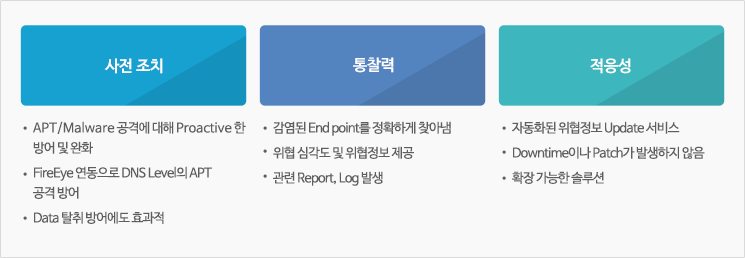

◆ DNS Firewall 기대효과